Adobe Commerce

卓越したコマース体験

Adobe Commerceは、グローバルなマルチブランドのB2CおよびB2Bエクスペリエンスを、迅速に単一のクラウドネイティブプラットフォームで構築できる、コンポーザブルなeコマースソリューションです。このソリューションを活用して、トラフィック、コンバージョン、GMVの向上につながる、パーソナライズされた高性能なストアフロント体験を提供しましょう。

bottom, center, cover

最新リリース

最新のAdobe Commerce製品のご紹介

Adobe Commerce as a Cloud ServiceとAdobe Commerce Optimizerを活用して、インパクトのあるショッピング体験を提供し、運用コストを削減する方法をご覧ください。

Adobe Commerceの機能と性能について詳しく見る

- デジタルストアフロント

- 顧客ニーズへのきめ細かな対応

- コンポーザブルプラットフォーム

- 拡張性の高い運用

- B2Bコマース

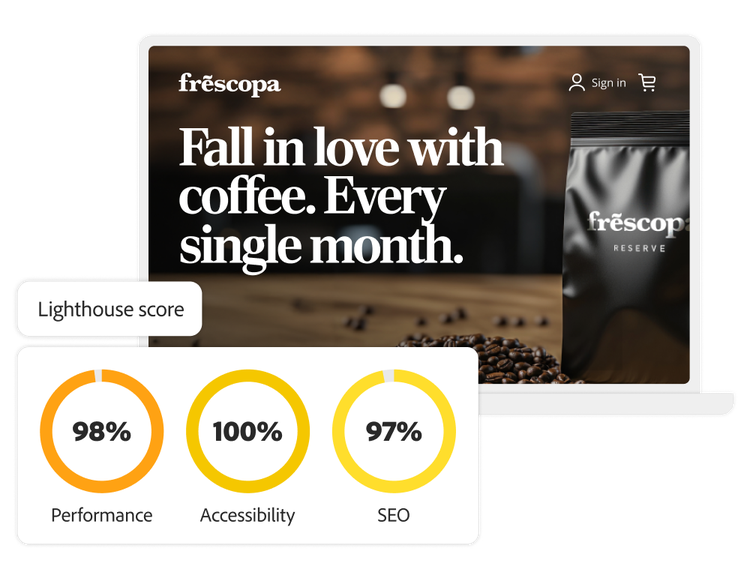

超高速のストアフロント

高性能なオンラインストアフロントとAI搭載のコンテンツ生成ツールにより、売上につながるコマース体験を構築できます。

- 商品リストページ、商品詳細ページ、カート、チェックアウトなど、コマース機能が統合された事前構築済みのストアフロントを活用して、サイトを素早く立ち上げることができます。

- Google Lighthouseでの高得点獲得に向けて最適化されている、長年の業界経験に裏打ちされたストアフロントアーキテクチャで、オーガニックなトラフィックとコンバージョン率を向上させることができます。

- マーケターやマーチャンダイジング担当者が、視覚的なストアフロントエディターと生成AIを活用した実験機能を使用し、数分でwebコンテンツを作成できるよう支援します。

- ユーザーフレンドリーなネイティブのA/Bテストツールで、ストアフロントを継続的に最適化できます。

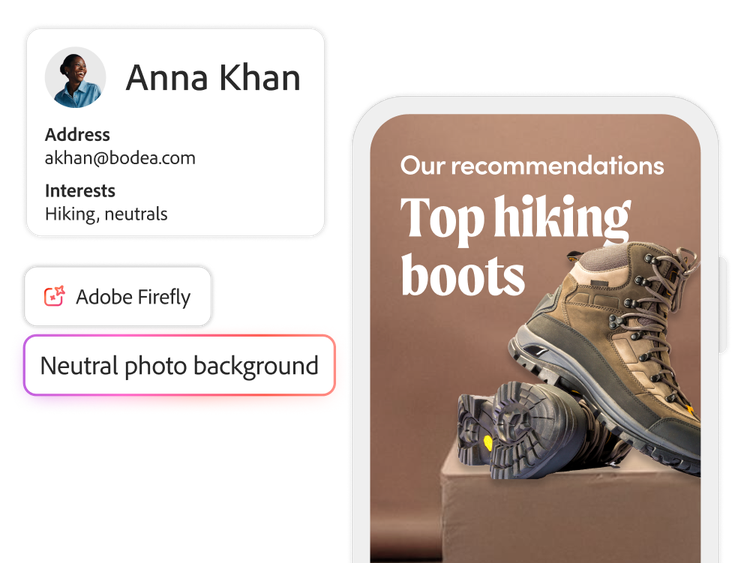

リアルタイムのパーソナライゼーションでコンバージョン率を向上

コマースデータを活用して、あらゆる顧客とのやり取りをパーソナライズし、インパクトのあるシームレスな体験を提供します。

- AIを活用したパーソナライズ検索、カテゴリーマーチャンダイジング、製品レコメンデーションなどにより、顧客と製品をより迅速にマッチングします。

- Adobe Real-Time CDPやAdobe Journey OptimizerなどのAdobe Experience Cloudソリューションと共有される豊富なリアルタイムコマースデータを活用し、買い物客に合わせたカスタムキャンペーンを展開することで、ロイヤルティと売上を向上させます。

- Adobe CommerceのAdobe Real-Time CDPから高度なオーディエンスを有効化し、ストアフロント体験をさらに個別化します。

- 合理的なマーチャンダイジングのワークフローと生成AIサービスにより、ブランドアセットをオーディエンスや地域に合わせて数秒でパーソナライズできます。

開発作業の簡素化市場投入までの時間を短縮

アップグレードなしで新機能が配信され、拡張や統合、保守が容易なAPIファーストのコンポーザブルプラットフォームにより、開発チームのイノベーションを加速し、独自のエクスペリエンスを構築できます。

- 数分で設定可能な構成済みサービス一式を使用して、迅速なローンチを実現。各サービスの管理も、一元型のセルフサービスコンソールで簡単に行えます。

- 包括的なAPI、多数のアプリケーションイベント、高品質なアプリケーションライブラリ、ネイティブ機能やユーザーインターフェイスの拡張性などにより、差別化されたコマースエクスペリエンスを構築できます。

- 他のソリューションに影響を及ぼさずにインストールやスケール、更新が可能なアプリやサービスを使用して、容易にAdobe Commerceを拡張できます。

- エッジコンピューティングでAPIをグローバルに拡張および分散することで、ユーザーの所在地に関わらず、超高速のレスポンスを実現します。

- 低コード開発環境、一般的なユースケースに対応するアクセラレータ、統合開発者コンソール、ロギング、CLI(コマンドラインインターフェイス)などにより、開発者の効率性を向上させます。

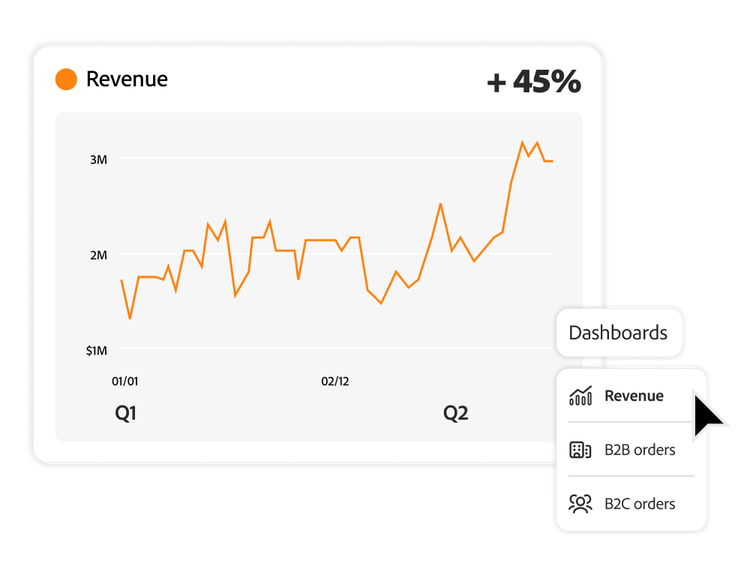

運用の拡張で無限の成長を実現

常に最新に保たれるセキュアなクラウドネイティブプラットフォームで企業規模と成長に対応しながら、安心して運用できます。

- トラフィック上限がなく1時間に20万件の注文を処理できる分散アーキテクチャと自動スケーリング機能により、セール期間のピーク時もスムーズに乗り切れます。

- 数百万件のSKU、数千件のSKU単位の価格設定、多様な製品タイプにおける迅速な価格更新に対応する柔軟なカタログサービスで、売上拡大を実現します。

- 単一のプラットフォームで、新しいマーケット、ブランド、ビジネスモデル(B2CおよびB2Bを含む)へと効率的に展開できます。

- 事前に構築済みのダッシュボードやデータビジュアライゼーションツールを利用してコマースデータを分析することで、成長に向けた新しい戦略を容易に特定し、実行できます。

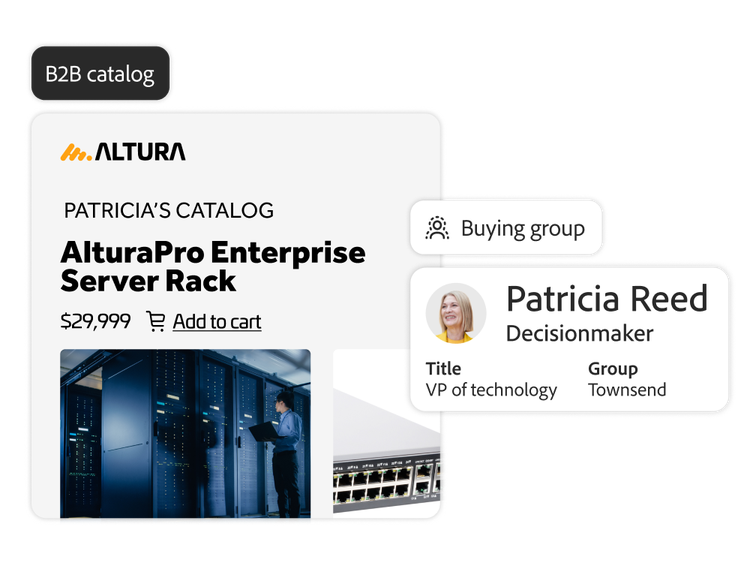

B2Bセールスを加速するセールスプラットフォーム

常時稼働のデジタルセールスポータルと販売者の生産性を向上するツールにより、B2Bビジネスの拡大と売上およびロイヤリティの増加を実現します。

- 複数の購入者、役割、購買権限を持つ会社アカウントをサポートすることで、オンラインでのB2B購買を可能にします。

- 顧客別のカタログ、価格設定、支払いオプション、プロモーションにより、購買体験をパーソナライズします。

- クイックオーダーオプションや自動化された購入承認プロセスにより購買を合理化し、セルフサービスのアカウント管理によりコール数を削減します。

- 販売担当者は見積もり交渉をすべてオンラインで行うことができ、顧客がデジタル取引を構成して完了するのを直接支援することができます。

- B2B、消費者への直接販売、チャネルパートナーを介したB2B2CまたはB2B2Bセールスなど、様々なビジネスモデルを単一のプラットフォームで運用できます。

Adobe Commerceのユースケース

アドビ、トップブランドのグローバルセールスを推進

再エンゲージされた買い物客間のコンバージョン率が89%

パーソナライズ機能の適用により、コンバージョン率が41%

上昇

Adobe Commerceについてさらに詳しく見る

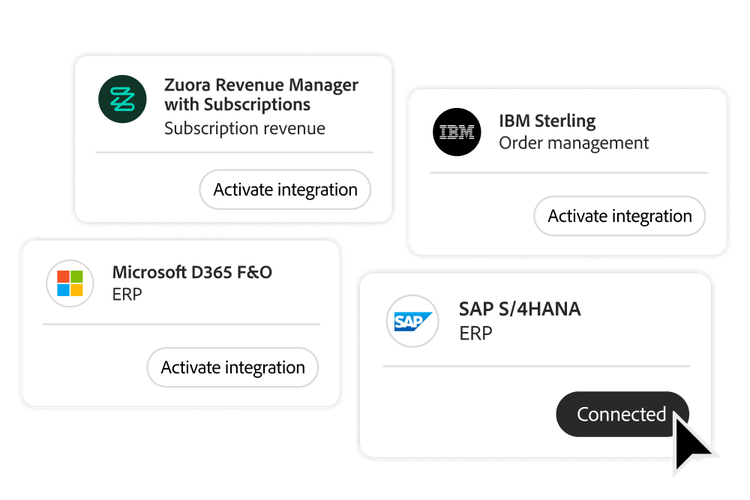

Adobe Commerceの機能をさらに拡張

Adobe Commerceを既存の技術スタックと統合し、クリエイティビティを向上させ、エクスペリエンスをパーソナライズし、チャネルをまたいでデータを連携します。