Adobe Commerce

탁월한 커머스 경험

Adobe Commerce는 글로벌 멀티 브랜드의 B2C 및 B2B 경험을 단일 클라우드 기반 플랫폼에서 빠르게 제작할 수 있는 컴포저블 e커머스 솔루션입니다. 이를 통해 트래픽, 전환율, 총상품판매량(GMV)을 높이는 개인화된 고성능 스토어 경험을 제공할 수 있습니다.

소개 영상 보기 | Adobe Commerce 소개 영상 보기 데모 예약 | Adobe Commerce 데모 예약

bottom, center, cover

신규 출시

최신 Adobe Commerce 제품 소개

Adobe Commerce as a Cloud Service와 Adobe Commerce Optimizer로 효과적인 쇼핑 경험을 제공하고 운영 비용을 절감할 수 있는 방법을 알아보세요.

Adobe Commerce 주요 기능

- 디지털 스토어

- 개인화된 커머스

- 컴포저블 플랫폼

- 확장 가능한 운영

- B2B 커머스

빠른 스토어 제작 및 운영

성과가 높은 온라인 스토어와 생성형 AI 기반의 콘텐츠 제작 툴을 이용해 매출을 증대하는 커머스 경험을 제작하세요.

- 제품 목록 페이지, 제품 상세 페이지, 장바구니, 결제 등 다양한 커머스 기능이 들어 있는 사전 구축된 스토어를 사용하여 사이트를 빠르게 런칭할 수 있습니다.

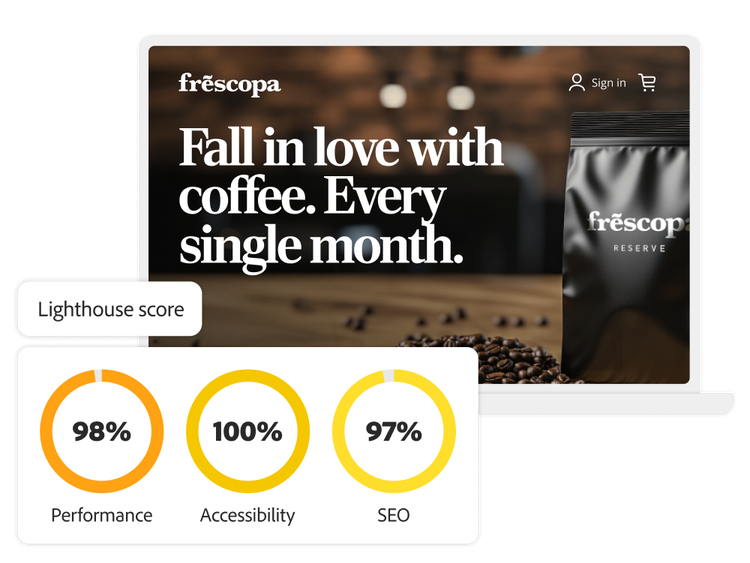

- 스토어 아키텍처는 수년간의 업계 경험을 바탕으로 Google Lighthouse 최고 점수를 얻도록 최적화되어 유기적 트래픽을 늘리고 전환율을 향상합니다.

- 마케터와 머천다이저가 시각적 스토어 편집기와 생성형 AI 기반 실험을 사용하여 몇 분 만에 웹 콘텐츠를 제작할 수 있습니다.

- 손쉬운 기본 A/B 테스트 툴로 스토어를 지속적으로 최적화할 수 있습니다.

실시간 개인화로 전환율 향상

커머스 데이터를 활성화하여 모든 고객의 상호 작용을 개인화하고 성과를 높이는 경험을 원활하게 제공하세요.

- AI 기반의 개인화된 검색, 범주 머천다이징, 제품 추천을 통해 고객에게 맞는 제품을 빠르게 매칭할 수 있습니다.

- Adobe Real-Time CDP, Adobe Journey Optimizer 등 다른 Adobe Experience Cloud 솔루션과 공유되는 다양한 실시간 커머스 데이터를 사용하여 고객별 맞춤형 캠페인으로 충성도와 매출을 높일 수 있습니다.

- Adobe Commerce의 Real-Time CDP를 통해 오디언스를 활성화하여 스토어 경험을 더욱 개인화할 수 있습니다.

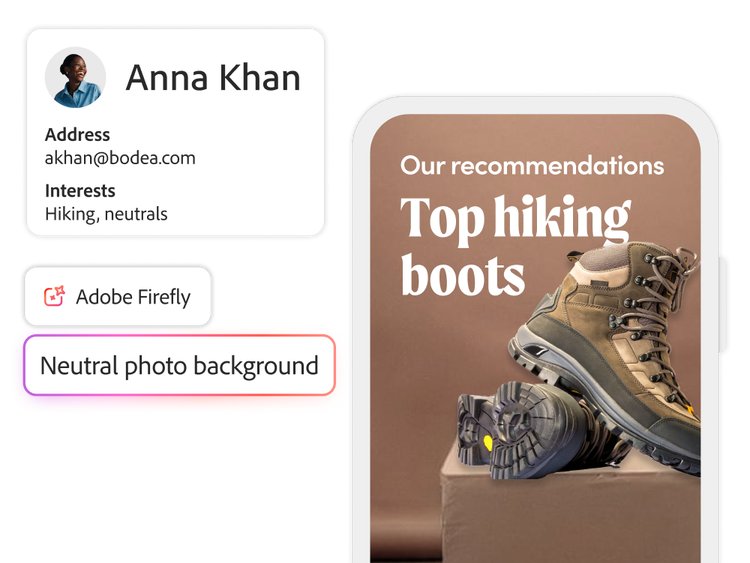

- 간소화된 머천다이징 워크플로우와 생성형 AI 서비스를 사용하여 몇 초 만에 고객과 지역에 맞게 브랜드 에셋을 맞춤화할 수 있습니다.

개발 간소화 및 출시 준비 시간 단축

업그레이드 없이 새로운 기능을 제공하고 확장, 통합, 유지 관리가 간편한 API 중심의 컴포저블 플랫폼을 통해 빠르게 혁신하고 고유한 경험을 제작하세요.

- 중앙 관리식 셀프서비스 콘솔에서 신속하게 설정하고 쉽게 관리할 수 있는 사전 구성된 포괄적인 서비스를 통해 빠르게 출시할 수 있습니다.

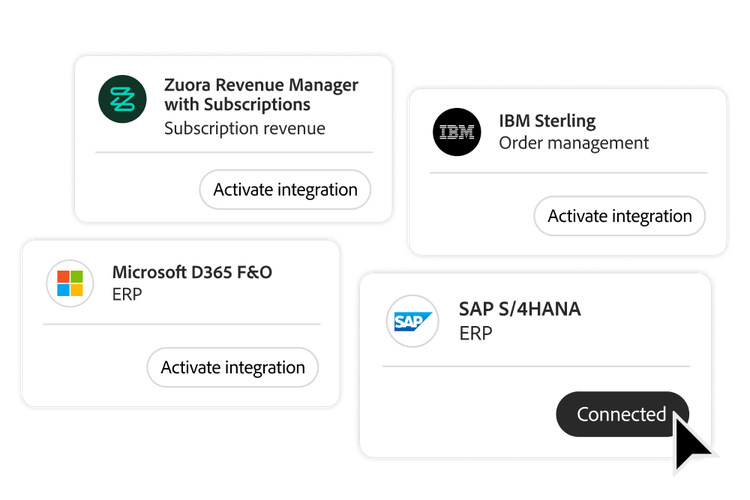

- 포괄적인 API, 수백 가지 애플리케이션 이벤트, 고품질 앱 라이브러리, 기본 기능 및 유저 인터페이스를 위한 확장성 등을 통해 차별화된 커머스 경험을 제공할 수 있습니다.

- 다른 솔루션에 영향을 주지 않고 설치, 확장, 업데이트할 수 있는 앱과 서비스를 통해 Adobe Commerce를 쉽게 확장할 수 있습니다.

- 엣지 컴퓨팅을 통해 API를 전 세계적으로 확장하고 배포하여 사용자 위치와 상관없이 빠르게 대응할 수 있습니다.

- 로우코드 개발 환경, 일반적인 활용 사례를 위한 가속기, 통합 개발자 콘솔, 로깅, CLI(명령줄 인터페이스)로 개발자의 효율성을 높일 수 있습니다.

운영 확장으로 지속적인 성장

엔터프라이즈 확장 및 성장을 위해 설계되고 항상 최신 상태로 유지되는 안전한 클라우드 기반 플랫폼을 통해 비즈니스를 안정적으로 운영하세요.

- 무제한 트래픽 지원과 시간당 20만 건 이상의 주문을 처리하는 배포 아키텍처와 자동 확장 기능으로 그 어떤 규모의 세일즈 이벤트도 원활하게 진행할 수 있습니다.

- 수백만 개의 SKU, SKU당 수천 개의 가격, 광범위한 제품 유형에 대한 빠른 가격 업데이트를 처리하는 유연한 카탈로그 서비스로 매출을 늘릴 수 있습니다.

- 단일 플랫폼에서 B2C 및 B2B를 포함한 신규 시장, 브랜드, 비즈니스 모델로 효율적으로 확장할 수 있습니다.

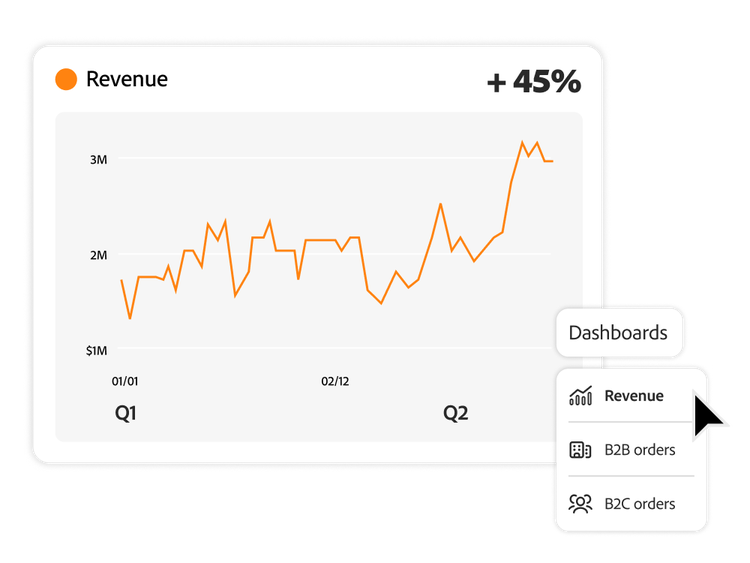

- 사전 구축된 대시보드와 데이터 시각화 툴을 통해 커머스 데이터를 분석하여 새로운 성장 전략을 파악하고 실행할 수 있습니다.

B2B 세일즈 가속화를 위한 세일즈 플랫폼

언제든지 액세스 가능한 디지털 세일즈 포털과 판매자의 생산성을 향상시키는 툴로 B2B 비즈니스를 확장하고 매출과 충성도를 높이세요.

- 여러 구매자, 역할, 구매 권한이 있는 회사 계정을 지원하여 온라인 B2B 구매를 활성화합니다.

- 고객별 카탈로그, 가격, 결제 옵션, 프로모션으로 구매 경험을 개인화할 수 있습니다.

- 빠른 주문 옵션과 자동화된 구매 승인 프로세스를 통해 구매를 간소화하고, 셀프서비스 계정 관리로 전화 문의를 줄일 수 있습니다.

- 판매자는 온라인으로 가격을 협상하고 고객이 디지털 거래를 구성 및 완료할 수 있도록 직접 지원할 수 있습니다.

- B2B, D2C(Direct to Consumer), 채널 파트너를 통한 B2B2C 또는 B2B2B 세일즈 등 다양한 비즈니스 모델을 단일 플랫폼에서 운영할 수 있습니다.

Adobe Commerce 활용 사례

Adobe를 통해 수익을 증대한 세계적인 브랜드

Adobe Commerce 살펴보기

Adobe Commerce 기능 확장

Adobe Commerce를 기존 기술 스택과 통합하면 크리에이티브 역량을 강화하고, 경험을 개인화하고, 모든 채널에 데이터를 연결할 수 있습니다.